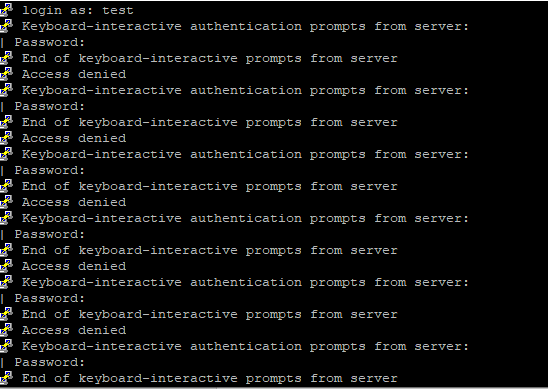

昨天安裝好T-Pot蜜罐,今天就來實際操作一下。首先我們進入 https:// < ip >:64297,以創建的PotUser帳號和密碼登入WEBV介面,點選T-PotDashboard面板,目前沒有任何日誌和資安事件,面板空空如也,所以我們要模擬一些攻擊。最簡單的方法是由我們開啟Putty這個工具後,試著依一般方式用SSH從Port 22登入蜜罐,輸入帳號test,嘗試好幾組不同密碼,如下圖示意:

圖示,多次試著用test帳號登入

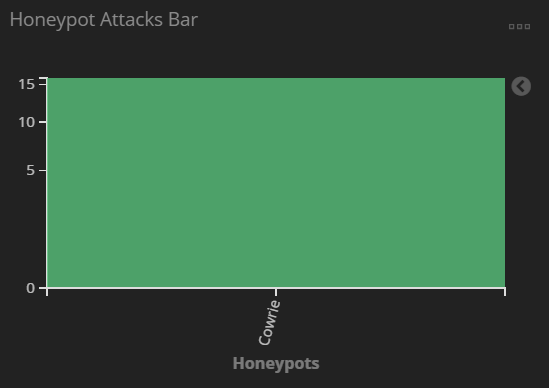

由於T-Pot蜜罐安裝時已將SSH從一般預設的port 22改為tcp port 64295登入,所以任何從Port 22嘗試的SSH登入都被視為不正常登入嘗試,可以看到無論怎麼嘗試登入都被拒絕,但在嘗試的過程中,這些動作都會被T-Pot蜜罐中的Cowrie記錄下來,可以看到面板的顯示隨著蒐集來的資料改變,顯示cowrie這個蜜罐套件被觸動了。

圖示,Cowrie蜜罐被觸及15次

Cowrie蜜罐不僅僅是紀錄登入嘗試次數,也會記錄每次輸入的帳號和登入密碼,以文字雲World Cloud方式呈現,如下圖所示,這幾次的登入嘗試都是用test帳號,嘗試的密碼包括test、what和all。

圖示,帳號和密碼文字雲

除了T-Pot Dashboard,我們也可以登入Cowrie Dashboard檢視,當收集的資料更多,面板便會更豐富,由於我們只是安裝T-Pot蜜罐測試,若正式配置在內網中,可以捕捉到駭客從內網發起的攻擊,偵測到橫向移動;若是配置在DMZ或防火牆外,便會收集到更多資料。

“Give me a minute, I'm good. Give me an hour, I'm great. Give me six months, I'm unbeatable.” -- John "Hannibal" Smith, The A-Team